| Мои статьи [26] |

| Главная » Статьи |

| Всего материалов в каталоге: 26 Показано материалов: 1-10 |

Страницы: 1 2 3 » |

|

Заканчиваю я исследование вопросов оценки соответствия средств защиты

информации. Тема регулярно всплывает на разных мероприятиях, в разных

блогах и статьях. Куча вопросов по ней, куча нюансов, куча заблуждения.

Поэтому решил свести все воедино и постараться ответить на многие из

возникающих неопределенности. Не могу сказать, что расставлю все точки

над i, но попробовать стоит. Более того, скорее всего мой взгляд на это

врядли будет поддержан регуляторами. Но коль скоро от них на тему оценки

соответствия так ничего и не появилось за почти 20 лет с момента вызода

608-го Постановления Правительства, 199-го приказа ФСТЭК и 564-го

приказа ФСБ и регистрации добровольных систем сертификации СЗИ и СКЗИ

(закрытое 330-е Постановление Правительства я в расчет не беру, но про

него немного буду говорить), то пусть планируемый к выпуску документ

подтолкнет их хоть к какому-то решению по данному вопросу.

|

|

Недавно послушал интересную лекцию Елены Чистяковой

"Навыки эффективного общения", в которой одна из тем была посвящена

проведению презентаций. Хочу поделиться с Вами основными моментами этой

лекции, которую я взял за основу данной статьи. Также я добавил полезную

информацию по данной тематике, собранную мной за последние несколько

лет, а также некоторые вещи из личного опыта.

Здесь представлена первая часть статьи, посвященная процессу подготовки к проведению презентации. |

|

Доделал вторую часть статьи по проведению презентаций. Она является логическим продолжением первой части, в которой был описан процесс подготовки презентации, и посвящена непосредственно выступлению перед аудиторией.

6. Организация выступления Грамм имиджа весит столько же, сколько и тонна проделанной работы Лоренс Питер Процесс презентации разворачивается во времени и по закону композиции (мы говорили об этом ранее, в разделе про подготовку презентации): пролог, основная часть, кульминация, и эпилог. Однако существует еще одна модель, применение которой практически в любой презентации повысит Ваши шансы на успех. Эта модель включает в себя четыре последовательных этапа, каждый из которых имеет определенную задачу: 1. Привлечь внимание. На этом этапе Вам нужно сделать все необходимое, чтобы обратить на себя внимание слушателей. Очень важны первые секунды Вашего появления перед аудиторией. Именно в этот момент аудитория составит свое первое впечатление о Вас. Чтобы аудитория восприняла Вас как энергичного, целеустремленного человека ваши движения должны быть четкими, энергичными, законченными. Совет 6. Позаботьтесь о своем внешнем виде и выборе правильной интонации (для деловой аудитории лучше всего подойдет нейтральная, наполненная энтузиазмом интонация). Дело в том, что первое впечатление при встрече с новым человеком создается у нас в основном за счет визуального и аудиального каналов: 55% информации мы получаем через глаза и 38% – через уши (тон голоса, тембр, темп речи, дикция, интонация). Лишь затем мы обращаем внимание на смысл сказанного: только 7% от всего объема информации первого впечатления составляет информация вербального характера. Помните об этом, и заполняйте все каналы восприятия той информацией о себе, которая будет работать на достижение Вашей цели. |

|

Прочитал недавно интересную статейку, касающуюся отличий в мировоззрении специалистов по ИБ и бизнеса. Статья называется «Почему Вы не получите работу CISO», она является ответом на статью специалиста по ИБ «Нездоровое отсутствие вакансий по ИБ»,

в которой он описывает проблемы с недостаточным вниманием бизнеса к ИБ и

те последствия, к которым это может привести. Переводить всю статью я

не стал, т.к. ряд вопросов для нашей российской действительности не

актуален. Перевод достаточно вольный и «адаптированный» :)

Итак, ниже приведены цитаты из статьи специалиста по ИБ и ответы на них от имени бизнеса. «… часто руководство компаний не понимает, что CISO может принести компании огромную пользу …» |

|

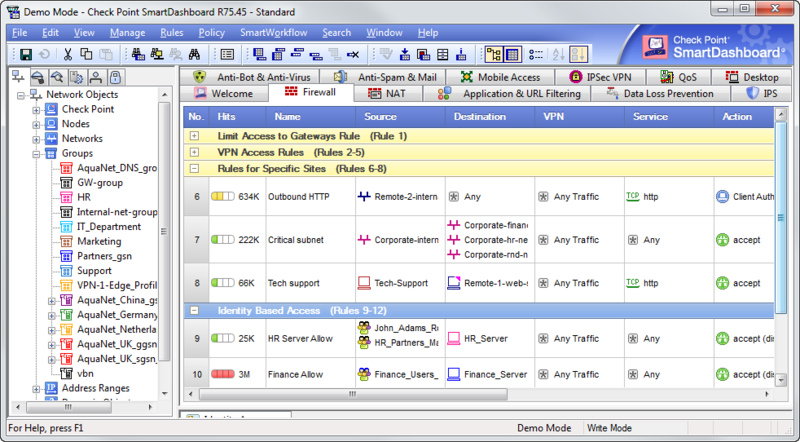

На написание этой статьи меня натолкнуло обсуждение в комментариях Установка и первоначальная настройка Check Point R75.

Чем же многофункциональный шлюз безопасности Check Point превосходит

своих именитых конкурентов Cisco, Juniper, PaloAlto и др.?

Сильных сторон у данного решения множество, главным из которых, на мой взгляд, является система централизованного управления политикой ИТ-безопасности с единой консоли администратора:  |

|

Страсть наших всевозможных охранных служб,

бюро пропусков и даже обычных рецепшн к фиксации паспортных данных при

посещении вполне безобидных офисных центров, далеких от размещения режимных

предприятий и организаций, раздражает давно и основательно. На мой взгляд, у

владельцев таких зданий отсутствуют какие-либо основания препятствовать

посещению арендуемых офисов даже теми, у кого никаких документов нет, особенно

если их встречает представитель принимающей организации. Много раз говорил и

писал об этом. Но ситуация лучше не становится.

|

Серьезные системы, не содержащие брешей информационной безопасности, найти невозможно. Необходимо научиться выявлять и устранять уязвимости.Как говорят медики, абсолютно здоровых людей практически нет, есть недообследованные. То же можно сказать и об информационных системах: практически у каждой из них есть дыры и прорехи в информационной безопасности, которыми могут воспользоваться злоумышленники. Впрочем, при определенных обстоятельствах уязвимости «выстреливают» и без их вмешательства, и какими в этом случае окажутся последствия, можно только гадать... |

Специалисты служб ИБ используют различные аналитические методы и средства, чтобы защитить не только информацию, но и сам бизнесСпециалисты служб ИБ используют различные аналитические методы и средства, чтобы защитить не только информацию, но и сам бизнес Службы ИБ крупных организаций внимательно анализируют информацию из различных источников. Их потребность в тех или иных методах и средствах анализа сильно зависит от особенностей и приоритетов бизнеса. Аналитические возможности нередко используются как для обеспечения собственно информационной безопасности, так и безопасности бизнеса в целом. Соответственно, изучаются данные не только из средств системного администрирования и ИБ, но и информация из ключевых бизнес-приложений. |

|

Сегодня хочу отойти от технической тематики в сторону "мягких" навыков -

навыка презентации. Не всего конечно, ибо тема достойна обширной книги.

Остановлюсь на парочке распространенных проблем, с которыми

сталкиваются выступающие. Под выступающими я имею в виду не

профессиональных продавцов/консультантов у которых выступления и

презентации составляют треть жизни, а тех, кто выступает эпизодически.

Итак, симптом номер раз: не смотря на то, что вчера вечером мы еще четко представляли себе, что и в какой последовательности будем рассказывать, сегодня утром на презентации судорожно пытаемся вспомнить зачем тут этот слайд и как его связать с предыдущим. Суть выступления тонет в звуках "эээээээ.....", театральных паузах, фразах "ну, это я говорил на прошлом слайде..." и выступление, задуманное как интересное и информативное, постепенно превращается в тыкву (с Хеллоуином кстати). |

|

Цель программно-технической экспертизы бэкапа iPhone – это получение данных и артефактов из бэкапов iTunes без модифицирования какой-либо информации. Автор: Satish Bommisetty

Установка На Mac OS X скачайте и установите необходимые модули Питона (pycrypto, M2crypto, construct и progressbar).

|